Презентация - Сохраним свои данные на компьютере - Как не потерять свои данные на компьютере?

Нужно больше вариантов? Смотреть похожие Нажмите для полного просмотра

|

Распечатать

- Уникальность: 98%

- Слайдов: 91

- Просмотров: 3042

- Скачиваний: 1303

- Размер: 11.36 MB

- Онлайн: Да

- Формат: ppt / pptx

Примеры похожих презентаций

Школа как производитель - Школа купила компьютер

Школа как производитель - Школа купила компьютер Как разговаривать со своим ребёнком, чтобы уберечь его от наркомании, алкоголизма, табакокурения

Как разговаривать со своим ребёнком, чтобы уберечь его от наркомании, алкоголизма, табакокурения Компьютерные сети. Аппаратное и программное обеспечение компьютерных сетей. Скорость передачи данных

Компьютерные сети. Аппаратное и программное обеспечение компьютерных сетей. Скорость передачи данных Тест «Компьютер как универсальное устройство для обработки информации»

Тест «Компьютер как универсальное устройство для обработки информации» Как работает компьютерная сеть?

Как работает компьютерная сеть? Использование компьютера как средства наглядности с целью активизации познавательной деятельности детей с ОВЗ во внеурочное время

Использование компьютера как средства наглядности с целью активизации познавательной деятельности детей с ОВЗ во внеурочное время Компьютер как исполнитель команд. Язык программирования python

Компьютер как исполнитель команд. Язык программирования python

Слайды и текст этой онлайн презентации

Слайд 1

Подготовил Булгаков В.П.

Слайд 2

1 группа организаций «Авангард»

Передовые технологии позволяют временно уйти от стандартных атак хакеров. + прогресс - возможная гибель (судьба городов стоящих на караванных путях)

Введение

Передовые технологии позволяют временно уйти от стандартных атак хакеров. + прогресс - возможная гибель (судьба городов стоящих на караванных путях)

Введение

Слайд 3

Защита применяет основной принцип - изоляция

+ сохранение жизни - деградация Защита не может опережать атаку. Рано или поздно атака прорвет защиту. Нельзя гарантировать 100% защиту.

Введение

+ сохранение жизни - деградация Защита не может опережать атаку. Рано или поздно атака прорвет защиту. Нельзя гарантировать 100% защиту.

Введение

Слайд 4

2 группа организаций «Защитники»

Наличие специалиста по информационной безопасности обязательно. + жизнь - деградация

Введение

Наличие специалиста по информационной безопасности обязательно. + жизнь - деградация

Введение

Слайд 5

3 группа организаций «Бардак»

Спасение утопающих — дело рук самих утопающих. + свобода - бардак

Введение

Спасение утопающих — дело рук самих утопающих. + свобода - бардак

Введение

Слайд 6

Ущерб от неграмотных пользователей

Все хакеры мира за все время существования вычислительной техники не нанесли столько вреда, сколько сделали неграмотными действиями пользователи за год.

Введение

Все хакеры мира за все время существования вычислительной техники не нанесли столько вреда, сколько сделали неграмотными действиями пользователи за год.

Введение

Слайд 7

Гибридные войны

Уже давно идет.

Введение

Уже давно идет.

Введение

Слайд 8

Типы угроз на информационной войне эксперт Наталья Касперская

Введение

По словам эксперта, угрозы бывают двух типов – угрозы инфраструктурные (вирусы, вредоносные программы, хакерские атаки и взломы, атаки типа «отказ в обслуживании» и другие) и угрозы информационные или содержательные (атаки на субъект в социальных сетях, современных СМИ или других интернет-ресурсах).

Введение

По словам эксперта, угрозы бывают двух типов – угрозы инфраструктурные (вирусы, вредоносные программы, хакерские атаки и взломы, атаки типа «отказ в обслуживании» и другие) и угрозы информационные или содержательные (атаки на субъект в социальных сетях, современных СМИ или других интернет-ресурсах).

Слайд 9

Как поступают люди

Введение

Стандартные дверные замки могут вскрыть «профессионалы», тем не менее мы их ставим и защищемся.

Введение

Стандартные дверные замки могут вскрыть «профессионалы», тем не менее мы их ставим и защищемся.

Слайд 10

Итог введения

Нет 100% защиты. Защищаться надо!

Введение

Нет 100% защиты. Защищаться надо!

Введение

Слайд 11

3 шага уводящих от бардака в области информационной безопасности

Защитим текущие данные, сделаем страховую их копию и подключим РАЗУМ.

Защитим текущие данные, сделаем страховую их копию и подключим РАЗУМ.

Слайд 12

Шаг1 «Люби себя»

Ш1

Ш1

Слайд 13

Шаг1 Блок1 Полиция

Ш1Б1

Ш1Б1

Слайд 14

Вирус

Ш1Б1

Ш1Б1

Слайд 15

Последствия действий вируса

Ш1Б1

Ш1Б1

Слайд 16

Лазейки

Ш1Б1

Ш1Б1

Слайд 17

Вредности

Ш1Б1

Ш1Б1

Слайд 18

Ш1Б1

Уровни и методы антивирусной защиты

Защита от известных вирусов создает 1 и 2 линию обороны и являются ОБЯЗАТЕЛЬНОЙ Защита от неизвестных вирусов и проявления вирусов является НЕОБЯЗАТЕЛЬНЫМ дополнительным средством защиты

Уровни и методы антивирусной защиты

Защита от известных вирусов создает 1 и 2 линию обороны и являются ОБЯЗАТЕЛЬНОЙ Защита от неизвестных вирусов и проявления вирусов является НЕОБЯЗАТЕЛЬНЫМ дополнительным средством защиты

Слайд 19

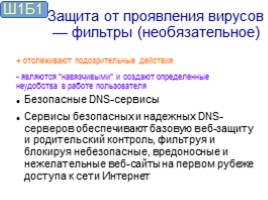

Защита от проявления вирусов — фильтры (необязательное)

Безопасные DNS-сервисы Сервисы безопасных и надежных DNS-серверов обеспечивают базовую веб-защиту и родительский контроль, фильтруя и блокируя небезопасные, вредоносные и нежелательные веб-сайты на первом рубеже доступа к сети Интернет

+ отслеживают подозрительные действия - являются “навязчивыми” и создают определенные неудобства в работе пользователя

Ш1Б1

Безопасные DNS-сервисы Сервисы безопасных и надежных DNS-серверов обеспечивают базовую веб-защиту и родительский контроль, фильтруя и блокируя небезопасные, вредоносные и нежелательные веб-сайты на первом рубеже доступа к сети Интернет

+ отслеживают подозрительные действия - являются “навязчивыми” и создают определенные неудобства в работе пользователя

Ш1Б1

Слайд 20

фильтрация (НЕОБЯЗАТЕЛЬНОЕ)

Ш1Б1

Ш1Б1

Слайд 21

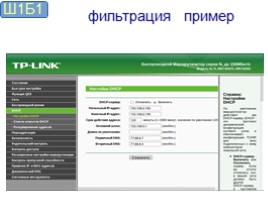

фильтрация пример

Ш1Б1

Ш1Б1

Слайд 22

фильтрация в действии

Ш1Б1

Ш1Б1

Слайд 23

фильтрация Как поступают люди

Ш1Б1

Ш1Б1

Слайд 24

вакцинация (НЕОБЯЗАТЕЛЬНОЕ)

Разновидностью контроля целостности системы является метод программного самоконтроля, именуемый вакцинацией. Идея этого метода состоит в присоединении к защищаемой программе модуля (вакцины), контролирующего характеристики программы, например ее контрольную сумму.

+ предотвращает опасные действия для выбранной цели - невозвожно поставить миллион прививок на 1 файл

Ш1Б1

Разновидностью контроля целостности системы является метод программного самоконтроля, именуемый вакцинацией. Идея этого метода состоит в присоединении к защищаемой программе модуля (вакцины), контролирующего характеристики программы, например ее контрольную сумму.

+ предотвращает опасные действия для выбранной цели - невозвожно поставить миллион прививок на 1 файл

Ш1Б1

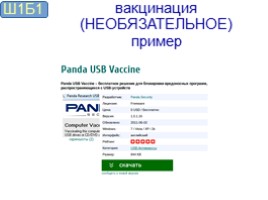

Слайд 25

вакцинация (НЕОБЯЗАТЕЛЬНОЕ) пример

Ш1Б1

Ш1Б1

Слайд 26

вакцинация Как поступают люди

Ш1Б1

Ш1Б1

Слайд 27

Блокировка (НЕОБЯЗАТЕЛЬНОЕ)

Блокировка проявления вирусов предназначена для защиты от деструктивных действий и размножения компьютерных вирусов, которым удалось преодолеть первые два уровня защиты. Методы основаны на перехвате характерных для вирусов функций.

+ предотвращает опасные действия - «ложное» срабатывание.

Ш1Б1

Блокировка проявления вирусов предназначена для защиты от деструктивных действий и размножения компьютерных вирусов, которым удалось преодолеть первые два уровня защиты. Методы основаны на перехвате характерных для вирусов функций.

+ предотвращает опасные действия - «ложное» срабатывание.

Ш1Б1

Слайд 28

Блокировка (НЕОБЯЗАТЕЛЬНОЕ) «ложное срабатывание»

Ш1Б1

Ш1Б1

Слайд 29

Блокировка (НЕОБЯЗАТЕЛЬНОЕ) пример

Ш1Б1

Ш1Б1

Слайд 30

Блокировка Как поступают люди

Ш1Б1

Ш1Б1

Слайд 31

Блокировка Как поступают люди

Ш1Б1

Ш1Б1

Слайд 32

эвристические методы

+ находит неизвестные вирусы - много ложных срабатываний

Эвристические методы позволяют выявить по известным признакам (определенным в базе знаний системы) некоторые маскирующиеся или новые модифицированные вирусы известных типов. Во многих антивирусах эти методы включены на низком уровне. В облачных антивирусах эти методы находятся в облаке.

Ш1Б1

+ находит неизвестные вирусы - много ложных срабатываний

Эвристические методы позволяют выявить по известным признакам (определенным в базе знаний системы) некоторые маскирующиеся или новые модифицированные вирусы известных типов. Во многих антивирусах эти методы включены на низком уровне. В облачных антивирусах эти методы находятся в облаке.

Ш1Б1

Слайд 33

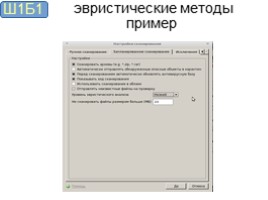

эвристические методы пример

Ш1Б1

Ш1Б1

Слайд 34

ревизор (НЕОБЯЗАТЕЛЬНОЕ)

Эффективным методом является контроль целостности системы. Работа ревизора состоит из двух этапов: фиксирование эталонных характеристик вычислительной системы (в основном диска) и периодическое сравнение их с текущими характеристиками.

+ находит неизвестные вирусы - не может проверить новые файлы и Windows сам создает, изменяет, удаляет сотни файлов.

Ш1Б1

Эффективным методом является контроль целостности системы. Работа ревизора состоит из двух этапов: фиксирование эталонных характеристик вычислительной системы (в основном диска) и периодическое сравнение их с текущими характеристиками.

+ находит неизвестные вирусы - не может проверить новые файлы и Windows сам создает, изменяет, удаляет сотни файлов.

Ш1Б1

Слайд 35

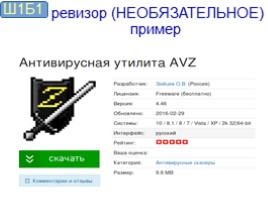

ревизор (НЕОБЯЗАТЕЛЬНОЕ) пример

Ш1Б1

Ш1Б1

Слайд 36

ревизор продолжение примера

Ш1Б1

Ш1Б1

Слайд 37

ревизор пример

Ш1Б1

Ш1Б1

Слайд 38

ревизор Как поступают люди

Ш1Б1

Ш1Б1

Слайд 39

сканер (ОБЯЗАТЕЛЬНОЕ) 2 линия обороны

Метод сканирования заключается в выявлении компьютерных вирусов по их уникальному фрагменту программного кода (сигнатура, программный штамм). Для этого создается некоторая база данных сканирования с фрагментами кодов известных компьютерных вирусов. Обнаружение вирусов осуществляется путем сравнения данных в памяти компьютера с фиксированными кодами базы данных сканирования.

+ находит вирусы в поисковой зоне - позволяет обнаружить вирусы, которые уже проникли в ПК

Ш1Б1

Метод сканирования заключается в выявлении компьютерных вирусов по их уникальному фрагменту программного кода (сигнатура, программный штамм). Для этого создается некоторая база данных сканирования с фрагментами кодов известных компьютерных вирусов. Обнаружение вирусов осуществляется путем сравнения данных в памяти компьютера с фиксированными кодами базы данных сканирования.

+ находит вирусы в поисковой зоне - позволяет обнаружить вирусы, которые уже проникли в ПК

Ш1Б1

Слайд 40

сканирование Как поступают люди

Ш1Б1

Ш1Б1

Слайд 41

сканирование Как поступают люди

Ш1Б1

Доктор! Что то колет в левой боку.

Ш1Б1

Доктор! Что то колет в левой боку.

Слайд 42

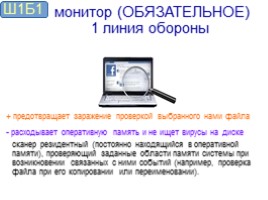

монитор (ОБЯЗАТЕЛЬНОЕ) 1 линия обороны

сканер резидентный (постоянно находящийся в оперативной памяти), проверяющий заданные области памяти системы при возникновении связанных с ними событий (например, проверка файла при его копировании или переименовании).

+ предотвращает заражение проверкой выбранного нами файла - расходывает оперативную память и не ищет вирусы на диске

Ш1Б1

сканер резидентный (постоянно находящийся в оперативной памяти), проверяющий заданные области памяти системы при возникновении связанных с ними событий (например, проверка файла при его копировании или переименовании).

+ предотвращает заражение проверкой выбранного нами файла - расходывает оперативную память и не ищет вирусы на диске

Ш1Б1

Слайд 43

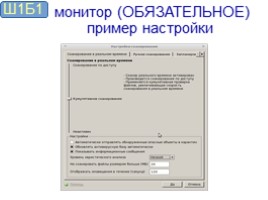

монитор (ОБЯЗАТЕЛЬНОЕ) пример настройки

Ш1Б1

Ш1Б1

Слайд 44

мониторинг Как поступают люди

Ш1Б1

Ш1Б1

Слайд 45

мониторинг Как поступают люди

Ш1Б1

Ш1Б1

Слайд 46

Разница между FREE и PRO

Ш1Б1

Ш1Б1

Слайд 47

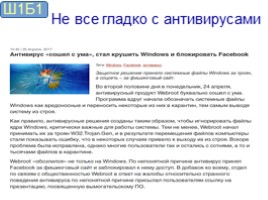

Не все гладко с антивирусами

Ш1Б1

Ш1Б1

Слайд 48

Итог 1 блока

Антивирус не должен мешать основной работе Регулярно обновлять базы антивируса Ежедневно сканировать критические области (Ваша полиция ежедневно должна проверять «злачные» места), например в перерыве рабочего дня

Ш1Б1

Антивирус не должен мешать основной работе Регулярно обновлять базы антивируса Ежедневно сканировать критические области (Ваша полиция ежедневно должна проверять «злачные» места), например в перерыве рабочего дня

Ш1Б1

Слайд 49

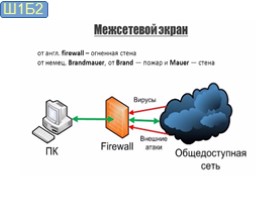

Шаг1 Блок2 Таможня

Ш1Б2

Ш1Б2

Слайд 50

Ш1Б2

Слайд 51

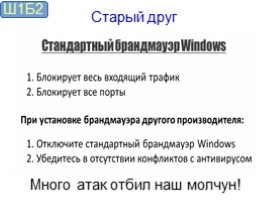

Старый друг

Ш1Б2

Много атак отбил наш молчун!

Ш1Б2

Много атак отбил наш молчун!

Слайд 52

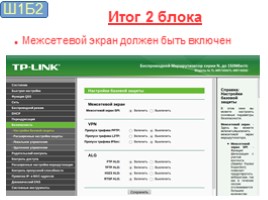

Итог 2 блока

Межсетевой экран должен быть включен

Ш1Б2

Межсетевой экран должен быть включен

Ш1Б2

Слайд 53

Шаг1 Блок3 Страхование (стратегическая оборона)

Ш1Б3

Ш1Б3

Слайд 54

Сбор информации Создаем папку ВАЖНАЯ

5% от всей информации представляет ВАЖНАЯ информация. Она включает КРИТИЧЕСКУЮ, составляющую 1% и прочую важную информацию. При ЧС(пожар) мы спасаем КРИТИЧЕСКУЮ(родных нам людей) и другую важную(документы, деньги).

Ш1Б3

5% от всей информации представляет ВАЖНАЯ информация. Она включает КРИТИЧЕСКУЮ, составляющую 1% и прочую важную информацию. При ЧС(пожар) мы спасаем КРИТИЧЕСКУЮ(родных нам людей) и другую важную(документы, деньги).

Ш1Б3

Слайд 55

1 способ сохранения папки ВАЖНАЯ

Упрощеннная схема резервирования «Дед — Отец — Сын». На другом ПК(рабочие данные сохраняем дома) создаем три поколения данных. Новый экземляр данных заменяет «деда».

Ш1Б3

Упрощеннная схема резервирования «Дед — Отец — Сын». На другом ПК(рабочие данные сохраняем дома) создаем три поколения данных. Новый экземляр данных заменяет «деда».

Ш1Б3

Слайд 56

2 способ сохранения папки ВАЖНАЯ

Создаем на mail.ru элетронную почту и получаем облачное хранилище. В нем созадаем папку ВАЖНАЯ и копируем со своего ПК все содержимое папки ВАЖНАЯ в облако.

Ш1Б3

Создаем на mail.ru элетронную почту и получаем облачное хранилище. В нем созадаем папку ВАЖНАЯ и копируем со своего ПК все содержимое папки ВАЖНАЯ в облако.

Ш1Б3

Слайд 57

Как поступают люди

Ш1Б3

Ш1Б3

Слайд 58

Итог 3 блока

Копия важной информации находится на другом ПК Копия важной информации находится в облаке

Ш1Б3

Копия важной информации находится на другом ПК Копия важной информации находится в облаке

Ш1Б3

Слайд 59

Шаг1 Блок4 Здоровье (законы и здравый смысл)

Ш1Б4

Ш1Б4

Слайд 60

Неписанный закон Интернета: Не высовывайся!!!

Ш1Б4

А. Райкин: "Вот клоп будет жить вечно, потому что не высовывается...".

Ш1Б4

А. Райкин: "Вот клоп будет жить вечно, потому что не высовывается...".

Слайд 61

Спам (англ. spam) — массовая рассылка коммерческой и иной рекламы или подобных коммерческих видов сообщений лицам, не выражавшим желания их получать.

Ш1Б4

Ш1Б4

Слайд 62

Как поступают люди?

Ш1Б4

Ш1Б4

Слайд 63

Вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям

Ш1Б4

Ш1Б4

Слайд 64

Ш1Б4

Слайд 65

Старший брат(ФСБ) наблюдает

Ш1Б4

Ш1Б4

Слайд 66

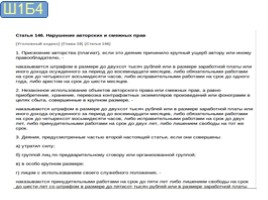

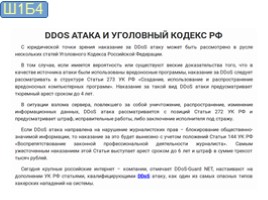

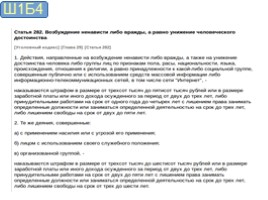

Уважаем УК РФ

Ш1Б4

Ш1Б4

Слайд 67

Ш1Б4

Слайд 68

Ш1Б4

Слайд 69

Ш1Б4

Слайд 70

Ш1Б4

Слайд 71

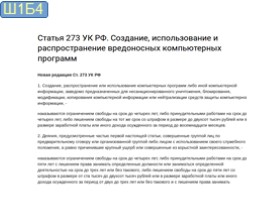

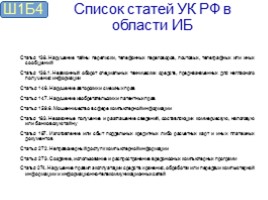

Список статей УК РФ в области ИБ

Статья 138. Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений Статья 138.1. Незаконный оборот специальных технических средств, предназначенных для негласного получения информации Статья 146. Нарушение авторских и смежных прав Статья 147. Нарушение изобретательских и патентных прав Статья 159.6. Мошенничество в сфере компьютерной информации Статья 183. Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну Статья 187. Изготовление или сбыт поддельных кредитных либо расчетных карт и иных платежных документов Статья 272. Неправомерный доступ к компьютерной информации Статья 273. Создание, использование и распространение вредоносных компьютерных программ Статья 274. Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

Ш1Б4

Статья 138. Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений Статья 138.1. Незаконный оборот специальных технических средств, предназначенных для негласного получения информации Статья 146. Нарушение авторских и смежных прав Статья 147. Нарушение изобретательских и патентных прав Статья 159.6. Мошенничество в сфере компьютерной информации Статья 183. Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну Статья 187. Изготовление или сбыт поддельных кредитных либо расчетных карт и иных платежных документов Статья 272. Неправомерный доступ к компьютерной информации Статья 273. Создание, использование и распространение вредоносных компьютерных программ Статья 274. Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

Ш1Б4

Слайд 72

Поисковики «Помощь зала»

Ш1Б4

Ш1Б4

Слайд 73

Не гуляйте по сомнительным сайтам (WOT)

Ш1Б4

зелёный означает, что сайт безопасен, жёлтый – будьте осторожны, красный – сайт потенциально опасен.

Ш1Б4

зелёный означает, что сайт безопасен, жёлтый – будьте осторожны, красный – сайт потенциально опасен.

Слайд 74

Нормальные люди гуляют по хорошо освещенным улицам

Ш1Б4

Ш1Б4

Слайд 75

Инструменты https://www.comss.ru/

Ш1Б4

Ш1Б4

Слайд 76

События в мире http://www.securitylab.ru/

Ш1Б4

Ш1Б4

Слайд 77

Инициативы от Думы https://rublacklist.net/

Ш1Б4

Ш1Б4

Слайд 78

Итог 4 блока

Невысовываемся Чтим уголовный кодекс РФ

Ш1Б4

Невысовываемся Чтим уголовный кодекс РФ

Ш1Б4

Слайд 79

Итог 1 шага.

Ш1

Ш1

Слайд 80

Шаг2 «Лень»

Ш2

Ш2

Слайд 81

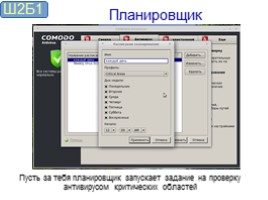

Планировщик

Пусть за тебя планировщик запускает задание на проверку антивирусом критических областей

Ш2Б1

Пусть за тебя планировщик запускает задание на проверку антивирусом критических областей

Ш2Б1

Слайд 82

Автоматическая сихронизация папок ВАЖНАЯ (Приложение для ПК)

Пусть за тебя программа синхронизации обновляет папку ВАЖНАЯ в облаке

Ш2Б3

Пусть за тебя программа синхронизации обновляет папку ВАЖНАЯ в облаке

Ш2Б3

Слайд 83

Итог 2 шага

Ш2

Ш2

Слайд 84

Шаг3 «Усиление защиты»

Ш3

Ш3

Слайд 85

Ставим более мощный антивирус и фаервол

Желательно, но не обязательно применять фаервол и антивирус одной фирмы

Ш3Б1Б2

Желательно, но не обязательно применять фаервол и антивирус одной фирмы

Ш3Б1Б2

Слайд 86

Резервируем КРИТИЧЕСКУЮ информацию

Третье место для КРИТИЧЕСКОЙ информации

Ш3Б3

Третье место для КРИТИЧЕСКОЙ информации

Ш3Б3

Слайд 87

Быть в курсе: какой антивирус лучший?

Ш3Б4

https://www.comss.ru/

Ш3Б4

https://www.comss.ru/

Слайд 88

Быть в курсе: что творится в мире?

Ш3Б4

http://www.securitylab.ru/

Ш3Б4

http://www.securitylab.ru/

Слайд 89

Быть в курсе: что готовит Дума?

Ш3Б4

https://rublacklist.net/

Ш3Б4

https://rublacklist.net/

Слайд 90

Итог 3 шага.

Ш3

Ш3

Слайд 91

Конец

^ Наверх

X

Благодарим за оценку!

Мы будем признательны, если Вы так же поделитесь этой презентацией со своими друзьями и подписчиками.