Презентация - Защита информации

Нужно больше вариантов? Смотреть похожие Нажмите для полного просмотра

|

Распечатать

- Уникальность: 86%

- Слайдов: 35

- Просмотров: 4857

- Скачиваний: 1785

- Размер: 13.9 MB

- Онлайн: Да

- Формат: ppt / pptx

Примеры похожих презентаций

Правовая защита информации

Правовая защита информации Программное обеспечение и защита информации

Программное обеспечение и защита информации Защита информации (таблица)

Защита информации (таблица) Информационная безопасность. Методы защиты информации

Информационная безопасность. Методы защиты информации Welcome. Способы и методы защиты информации в сети

Welcome. Способы и методы защиты информации в сети Принципы, стратегии и модели информационной защиты

Принципы, стратегии и модели информационной защиты Защита от несанкционированного доступа к информации

Защита от несанкционированного доступа к информации

Слайды и текст этой онлайн презентации

Слайд 1

Защита информации

Слайд 2

Потеря ценной вещи. Последствия?

Слайд 3

Методы обеспечения сохранности

Слайд 4

Информация в цифровом виде

Слайд 5

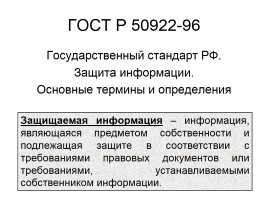

ГОСТ Р 50922-96

Государственный стандарт РФ. Защита информации. Основные термины и определения

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Государственный стандарт РФ. Защита информации. Основные термины и определения

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Слайд 6

Собственник информации

Слайд 7

Цифровая информация

информация, хранение, передача и обработка которой осуществляются средствами ИКТ

информация, хранение, передача и обработка которой осуществляются средствами ИКТ

Слайд 8

Виды угроз

Кража или утечка информации; Разрушение, уничтожение информации.

Кража или утечка информации; Разрушение, уничтожение информации.

Слайд 9

Утечка информации (кража или копирование)

Слайд 10

Разрушение информации

Несанкционированное воздействие Непреднамеренное воздействие

Несанкционированное воздействие Непреднамеренное воздействие

Слайд 11

Несанкционированное воздействие (преднамеренная порча или уничтожение информации, информационного оборудования со стороны лиц, не имеющих на это право (санкции)

Создание и распространение компьютерных вирусов – вредоносных программных кодов, способных нанести ущерб данным на компьютере или вывести его из строя. Вирусы-разрушители Вирусы-шпионы (троянцы)

Создание и распространение компьютерных вирусов – вредоносных программных кодов, способных нанести ущерб данным на компьютере или вывести его из строя. Вирусы-разрушители Вирусы-шпионы (троянцы)

Слайд 12

Несанкционированное воздействие

Криминальная деятельность хакеров (взломщики информационных систем с целью воздействия на их содержание и работоспособность) Снятие денег с чужого счета в банке Уничтожение данных следственных органов и др. Хакерские атаки (одновременное обращение с большого количества компьютеров на сервер информационной системы).

Криминальная деятельность хакеров (взломщики информационных систем с целью воздействия на их содержание и работоспособность) Снятие денег с чужого счета в банке Уничтожение данных следственных органов и др. Хакерские атаки (одновременное обращение с большого количества компьютеров на сервер информационной системы).

Слайд 13

Непреднамеренное воздействие

Ошибка пользователя Сбой в работе оборудования или ПО Внешние факторы: авария электросети, пожар, землетрясение и т.д.

Ошибка пользователя Сбой в работе оборудования или ПО Внешние факторы: авария электросети, пожар, землетрясение и т.д.

Слайд 14

Меры защиты информации

От уровня использования информации От значимости информации От степени ущерба, который может нанести владельцу ее утечка или разрушение

От уровня использования информации От значимости информации От степени ущерба, который может нанести владельцу ее утечка или разрушение

Слайд 15

Угроза: отключение электроэнергии, скачки напряжения в сети

Последствия: потеря данных, вывод из строя компьютера

Защита: блок бесперебойного питания (ББП)

Слайд 16

Угроза: разносчики вирусов - нелицензионное ПО, файлы из случайных источников, электронная почта, WWW.

Последствия: потеря данных, вывод из строя компьютера

Защита: антивирусные программы

Слайд 17

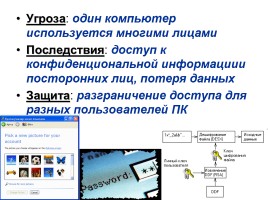

Угроза: один компьютер используется многими лицами

Последствия: доступ к конфиденциональной информациии посторонних лиц, потеря данных

Защита: разграничение доступа для разных пользователей ПК

Слайд 18

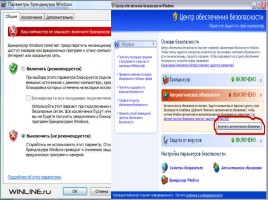

Угроза: доступ в Интернет, хакерские атаки, вирусы, спам и т.д.

Последствия: потеря данных, выход из строя компьютера

Защита: брандмауэры – программы для защиты компьютеров, подключенных к сети, от подозрительных объектов, «кочующих», по сети

Слайд 19

Криптография

утечка информации может происходить путем перехвата в процессе передачи по каналам связи. Если от этого не удается защититься техническими средствами, то применяют системы шифрования.

утечка информации может происходить путем перехвата в процессе передачи по каналам связи. Если от этого не удается защититься техническими средствами, то применяют системы шифрования.

Слайд 20

Криптография (тайнопись)

Древний Египет (1900 г. до н.э.) и Месопотамия (1500 г. до н.э.)

Древний Египет (1900 г. до н.э.) и Месопотамия (1500 г. до н.э.)

Слайд 21

V век до н.э. в виде тайнописи распространялась Библия

Слайд 22

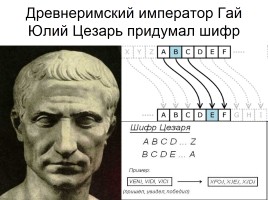

Древнеримский император Гай Юлий Цезарь придумал шифр

Слайд 23

Гражданская война, США - тайнопись используется для секретных донесений

Слайд 24

Вторая мировая война. Польские и британские шифровальщики раскрыли секрет немецкой шифровальной машины Энигма

Слайд 25

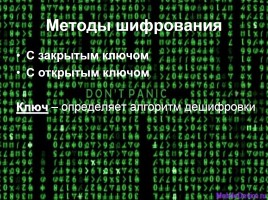

Методы шифрования

С закрытым ключом С открытым ключом Ключ – определяет алгоритм дешифровки

С закрытым ключом С открытым ключом Ключ – определяет алгоритм дешифровки

Слайд 26

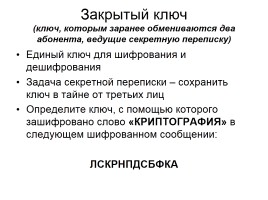

Закрытый ключ (ключ, которым заранее обмениваются два абонента, ведущие секретную переписку)

Единый ключ для шифрования и дешифрования Задача секретной переписки – сохранить ключ в тайне от третьих лиц Определите ключ, с помощью которого зашифровано слово «КРИПТОГРАФИЯ» в следующем шифрованном сообщении: ЛСКРНПДСБФКА

Единый ключ для шифрования и дешифрования Задача секретной переписки – сохранить ключ в тайне от третьих лиц Определите ключ, с помощью которого зашифровано слово «КРИПТОГРАФИЯ» в следующем шифрованном сообщении: ЛСКРНПДСБФКА

Слайд 27

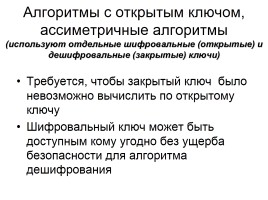

Алгоритмы с открытым ключом, ассиметричные алгоритмы (используют отдельные шифровальные (открытые) и дешифровальные (закрытые) ключи)

Требуется, чтобы закрытый ключ было невозможно вычислить по открытому ключу Шифровальный ключ может быть доступным кому угодно без ущерба безопасности для алгоритма дешифрования

Требуется, чтобы закрытый ключ было невозможно вычислить по открытому ключу Шифровальный ключ может быть доступным кому угодно без ущерба безопасности для алгоритма дешифрования

Слайд 28

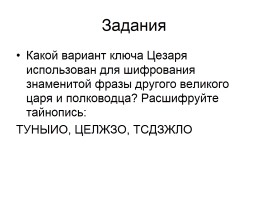

Задания

Какой вариант ключа Цезаря использован для шифрования знаменитой фразы другого великого царя и полководца? Расшифруйте тайнопись: ТУНЫИО, ЦЕЛЖЗО, ТСДЗЖЛО

Какой вариант ключа Цезаря использован для шифрования знаменитой фразы другого великого царя и полководца? Расшифруйте тайнопись: ТУНЫИО, ЦЕЛЖЗО, ТСДЗЖЛО

Слайд 29

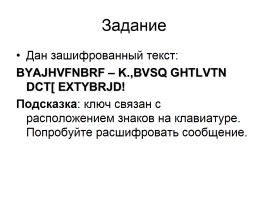

Задание

Дан зашифрованный текст: BYAJHVFNBRF – K.,BVSQ GHTLVTN DCT[ EXTYBRJD! Подсказка: ключ связан с расположением знаков на клавиатуре. Попробуйте расшифровать сообщение.

Дан зашифрованный текст: BYAJHVFNBRF – K.,BVSQ GHTLVTN DCT[ EXTYBRJD! Подсказка: ключ связан с расположением знаков на клавиатуре. Попробуйте расшифровать сообщение.

Слайд 30

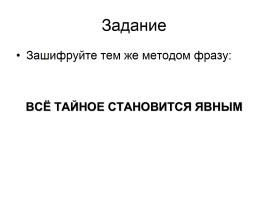

Задание

Зашифруйте тем же методом фразу: ВСЁ ТАЙНОЕ СТАНОВИТСЯ ЯВНЫМ

Зашифруйте тем же методом фразу: ВСЁ ТАЙНОЕ СТАНОВИТСЯ ЯВНЫМ

Слайд 31

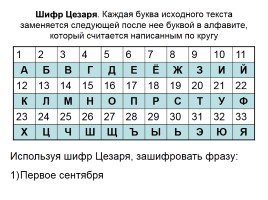

Шифр Цезаря. Каждая буква исходного текста заменяется следующей после нее буквой в алфавите, который считается написанным по кругу

1 2 3 4 5 6 7 8 9 10 11

А Б В Г Д Е Ё Ж З И Й

12 13 14 15 16 17 18 19 20 21 22

К Л М Н О П Р С Т У Ф

23 24 25 26 27 28 29 30 31 32 33

Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

Используя шифр Цезаря, зашифровать фразу: Первое сентября

1 2 3 4 5 6 7 8 9 10 11

А Б В Г Д Е Ё Ж З И Й

12 13 14 15 16 17 18 19 20 21 22

К Л М Н О П Р С Т У Ф

23 24 25 26 27 28 29 30 31 32 33

Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

Используя шифр Цезаря, зашифровать фразу: Первое сентября

Слайд 32

Используя шифр Цезаря, декодировать фразу: Вёмпё тпмочё рфтуьой

1 2 3 4 5 6 7 8 9 10 11

А Б В Г Д Е Ё Ж З И Й

12 13 14 15 16 17 18 19 20 21 22

К Л М Н О П Р С Т У Ф

23 24 25 26 27 28 29 30 31 32 33

Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

1 2 3 4 5 6 7 8 9 10 11

А Б В Г Д Е Ё Ж З И Й

12 13 14 15 16 17 18 19 20 21 22

К Л М Н О П Р С Т У Ф

23 24 25 26 27 28 29 30 31 32 33

Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

Слайд 33

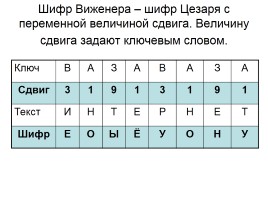

Шифр Виженера – шифр Цезаря с переменной величиной сдвига. Величину сдвига задают ключевым словом.

Ключ В А З А В А З А

Сдвиг 3 1 9 1 3 1 9 1

Текст И Н Т Е Р Н Е Т

Шифр Е О Ы Ё У О Н У

Ключ В А З А В А З А

Сдвиг 3 1 9 1 3 1 9 1

Текст И Н Т Е Р Н Е Т

Шифр Е О Ы Ё У О Н У

Слайд 34

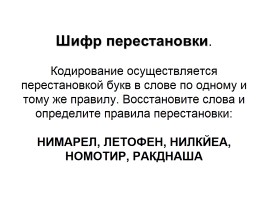

Шифр перестановки. Кодирование осуществляется перестановкой букв в слове по одному и тому же правилу. Восстановите слова и определите правила перестановки: НИМАРЕЛ, ЛЕТОФЕН, НИЛКЙЕА, НОМОТИР, РАКДНАША

Слайд 35

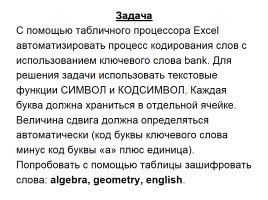

Задача

С помощью табличного процессора Excel

автоматизировать процесс кодирования слов с

использованием ключевого слова bank. Для

решения задачи использовать текстовые

функции СИМВОЛ и КОДСИМВОЛ. Каждая

буква должна храниться в отдельной ячейке.

Величина сдвига должна определяться

автоматически (код буквы ключевого слова

минус код буквы «а» плюс единица).

Попробовать с помощью таблицы зашифровать

слова: algebra, geometry, english.

^ Наверх

X

Благодарим за оценку!

Мы будем признательны, если Вы так же поделитесь этой презентацией со своими друзьями и подписчиками.