Презентация - Защита персональных данных

Нужно больше вариантов? Смотреть похожие Нажмите для полного просмотра

|

Распечатать

- Уникальность: 80%

- Слайдов: 24

- Просмотров: 4352

- Скачиваний: 1904

- Размер: 0.1 MB

- Онлайн: Да

- Формат: ppt / pptx

Примеры похожих презентаций

Персональные данные: хранение и защита

Персональные данные: хранение и защита Тема урока: персональные данные

Тема урока: персональные данные Операционные системы - Защита данных

Операционные системы - Защита данных Защитные сооружения гражданской обороны

Защитные сооружения гражданской обороны По дисциплине «медицинская информатика» на тему « источники данных по доказательной медицине»

По дисциплине «медицинская информатика» на тему « источники данных по доказательной медицине» Базы данных

Базы данных Социально-экономические методы в организации социальной работы в учреждениях социальной защиты

Социально-экономические методы в организации социальной работы в учреждениях социальной защиты

Слайды и текст этой онлайн презентации

Слайд 1

Контрольная работа «Защита персональных данных»

Слайд 2

1. Для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере, используются?

1 - Коды 2 - Анкеты 3 - Пароли 4 - Ярлыки

1 - Коды 2 - Анкеты 3 - Пароли 4 - Ярлыки

Слайд 3

2. От несанкционированного доступа может быть защищён:

1) Каждый диск 2) Папка 3) Файл 4) Ярлык

1) Каждый диск 2) Папка 3) Файл 4) Ярлык

Слайд 4

3. К биометрическим системам защиты информации относятся системы идентификации по:

1) отпечаткам пальцев 2) росту 3) радужной оболочке глаза 4) изображению лица 5) цвету волос 6) характеристикам речи 7) весу 8) цвету глаз 9) геометрии ладони руки

1) отпечаткам пальцев 2) росту 3) радужной оболочке глаза 4) изображению лица 5) цвету волос 6) характеристикам речи 7) весу 8) цвету глаз 9) геометрии ладони руки

Слайд 5

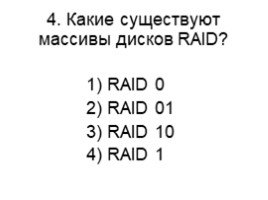

4. Какие существуют массивы дисков RAID?

1) RAID 0 2) RAID 01 3) RAID 10 4) RAID 1

1) RAID 0 2) RAID 01 3) RAID 10 4) RAID 1

Слайд 6

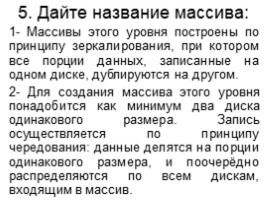

5. Дайте название массива:

1- Массивы этого уровня построены по принципу зеркалирования, при котором все порции данных, записанные на одном диске, дублируются на другом. 2- Для создания массива этого уровня понадобится как минимум два диска одинакового размера. Запись осуществляется по принципу чередования: данные делятся на порции одинакового размера, и поочерёдно распределяются по всем дискам, входящим в массив.

1- Массивы этого уровня построены по принципу зеркалирования, при котором все порции данных, записанные на одном диске, дублируются на другом. 2- Для создания массива этого уровня понадобится как минимум два диска одинакового размера. Запись осуществляется по принципу чередования: данные делятся на порции одинакового размера, и поочерёдно распределяются по всем дискам, входящим в массив.

Слайд 7

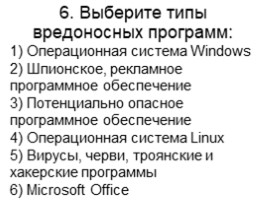

6. Выберите типы вредоносных программ:

1) Операционная система Windows 2) Шпионское, рекламное программное обеспечение 3) Потенциально опасное программное обеспечение 4) Операционная система Linux 5) Вирусы, черви, троянские и хакерские программы 6) Microsoft Office

1) Операционная система Windows 2) Шпионское, рекламное программное обеспечение 3) Потенциально опасное программное обеспечение 4) Операционная система Linux 5) Вирусы, черви, троянские и хакерские программы 6) Microsoft Office

Слайд 8

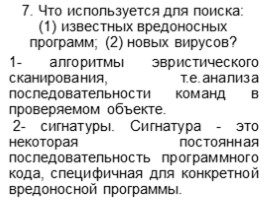

7. Что используется для поиска: (1) известных вредоносных программ; (2) новых вирусов?

1- алгоритмы эвристического сканирования, т.е.анализа последовательности команд в проверяемом объекте. 2- сигнатуры. Сигнатура - это некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы.

1- алгоритмы эвристического сканирования, т.е.анализа последовательности команд в проверяемом объекте. 2- сигнатуры. Сигнатура - это некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы.

Слайд 9

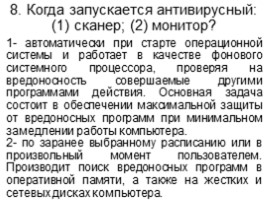

8. Когда запускается антивирусный: (1) сканер; (2) монитор?

1- автоматически при старте операционной системы и работает в качестве фонового системного процессора, проверяя на вредоносность совершаемые другими программами действия. Основная задача состоит в обеспечении максимальной защиты от вредоносных программ при минимальном замедлении работы компьютера. 2- по заранее выбранному расписанию или в произвольный момент пользователем. Производит поиск вредоносных программ в оперативной памяти, а также на жестких и сетевых дисках компьютера.

1- автоматически при старте операционной системы и работает в качестве фонового системного процессора, проверяя на вредоносность совершаемые другими программами действия. Основная задача состоит в обеспечении максимальной защиты от вредоносных программ при минимальном замедлении работы компьютера. 2- по заранее выбранному расписанию или в произвольный момент пользователем. Производит поиск вредоносных программ в оперативной памяти, а также на жестких и сетевых дисках компьютера.

Слайд 10

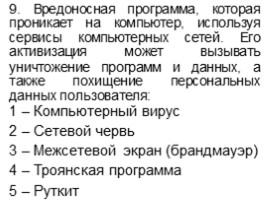

9. Вредоносная программа, которая проникает на компьютер, используя сервисы компьютерных сетей. Его активизация может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 11

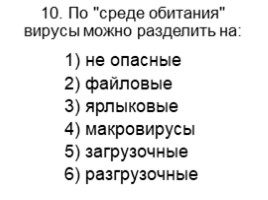

10. По "среде обитания" вирусы можно разделить на:

1) не опасные 2) файловые 3) ярлыковые 4) макровирусы 5) загрузочные 6) разгрузочные

1) не опасные 2) файловые 3) ярлыковые 4) макровирусы 5) загрузочные 6) разгрузочные

Слайд 12

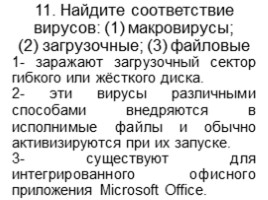

11. Найдите соответствие вирусов: (1) макровирусы; (2) загрузочные; (3) файловые

1- заражают загрузочный сектор гибкого или жёсткого диска. 2- эти вирусы различными способами внедряются в исполнимые файлы и обычно активизируются при их запуске. 3- существуют для интегрированного офисного приложения Microsoft Office.

1- заражают загрузочный сектор гибкого или жёсткого диска. 2- эти вирусы различными способами внедряются в исполнимые файлы и обычно активизируются при их запуске. 3- существуют для интегрированного офисного приложения Microsoft Office.

Слайд 13

12. Программа или набор программ для скрытого взятия под контроль взломанной системы. Это утилиты, используемые для сокрытия вредоносной активности. Она маскирует вредоносные программы, чтобы избежать их обнаружения антивирусными программами:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 14

13. Сетевые черви бывают:

1) черви MS Office 2) почтовые черви 3) черви операционной системы 4) Web-черви

1) черви MS Office 2) почтовые черви 3) черви операционной системы 4) Web-черви

Слайд 15

14. Найдите соответствие: (1) Web-черви; (2) почтовые черви

1- Профилактическая защита от таких червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер. 2- Профилактическая защита от таких червей состоит в том, что не рекомендуется открывать вложенные в сообщения файлы, полученные от сомнительных источников. А также рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.

1- Профилактическая защита от таких червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер. 2- Профилактическая защита от таких червей состоит в том, что не рекомендуется открывать вложенные в сообщения файлы, полученные от сомнительных источников. А также рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.

Слайд 16

15. Наиболее эффективны от Web-червей, Web-антивирусные программы, которые включают:

1) антивирусный сканер 2) модуль проверки скриптов 3) межсетевой экран

1) антивирусный сканер 2) модуль проверки скриптов 3) межсетевой экран

Слайд 17

16. Является вредоносной программой, которая может "размножаться" и скрытно внедрять свои копии в файлы, загрузочные секторы дисков и документы. Может вызывать уничтожение программ и данных:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 18

17. Программное или аппаратное обеспечение, которое проверяет информацию, входящую в компьютер из локальной сети или Интернета, а затем либо отклоняет её, либо пропускает в компьютер, в зависимости от параметров:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 19

18. Троянские программы бывают:

1) утилиты удалённого администрирования 2) программы - шпионы 3) программы удаления данных на локальном компьютере 4) рекламные программы

1) утилиты удалённого администрирования 2) программы - шпионы 3) программы удаления данных на локальном компьютере 4) рекламные программы

Слайд 20

19. Найдите соответствие: (1) утилиты удалённого администрирования; (2) программы – шпионы; (3) рекламные программы:

1- часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем. 2- встраивают различную информацию в основную полезную программу и могут выполнять функцию троянских программ. Эти программы могут скрытно собирать различную информацию о пользователе компьютера и затем отправлять её злоумышленнику. 3- являются одним из самых опасных видов вредоносного ПО, поскольку в них заложена возможность злоумышленных действий, они могут быть использованы для обнаружения и передачи кофиденциальной информации.

1- часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем. 2- встраивают различную информацию в основную полезную программу и могут выполнять функцию троянских программ. Эти программы могут скрытно собирать различную информацию о пользователе компьютера и затем отправлять её злоумышленнику. 3- являются одним из самых опасных видов вредоносного ПО, поскольку в них заложена возможность злоумышленных действий, они могут быть использованы для обнаружения и передачи кофиденциальной информации.

Слайд 21

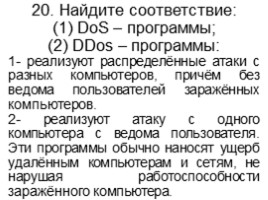

20. Найдите соответствие: (1) DoS – программы; (2) DDos – программы:

1- реализуют распределённые атаки с разных компьютеров, причём без ведома пользователей заражённых компьютеров. 2- реализуют атаку с одного компьютера с ведома пользователя. Эти программы обычно наносят ущерб удалённым компьютерам и сетям, не нарушая работоспособности заражённого компьютера.

1- реализуют распределённые атаки с разных компьютеров, причём без ведома пользователей заражённых компьютеров. 2- реализуют атаку с одного компьютера с ведома пользователя. Эти программы обычно наносят ущерб удалённым компьютерам и сетям, не нарушая работоспособности заражённого компьютера.

Слайд 22

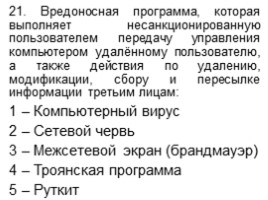

21. Вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удалённому пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 23

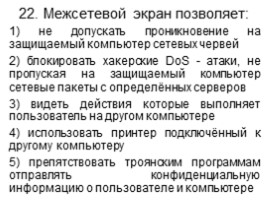

22. Межсетевой экран позволяет:

1) не допускать проникновение на защищаемый компьютер сетевых червей 2) блокировать хакерские DoS - атаки, не пропуская на защищаемый компьютер сетевые пакеты с определённых серверов 3) видеть действия которые выполняет пользователь на другом компьютере 4) использовать принтер подключённый к другому компьютеру 5) препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере

1) не допускать проникновение на защищаемый компьютер сетевых червей 2) блокировать хакерские DoS - атаки, не пропуская на защищаемый компьютер сетевые пакеты с определённых серверов 3) видеть действия которые выполняет пользователь на другом компьютере 4) использовать принтер подключённый к другому компьютеру 5) препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере

Слайд 24

Всем хорошего дня!

^ Наверх

X

Благодарим за оценку!

Мы будем признательны, если Вы так же поделитесь этой презентацией со своими друзьями и подписчиками.